Verstehen des SSL/TLS-Handshake-Prozesses

Daniel MartinezTeilen Sie

Wenn Sie eine sichere Website besuchen, die durch SSL Certificates geschützt ist, beginnt hinter den Kulissen ein komplizierter Prozess, bevor eine Datenübertragung stattfindet.

Dieser kritische Prozess wird als SSL/TLS Handshake bezeichnet und bildet die Grundlage jeder sicheren Kommunikation im Internet. Das Verständnis der Funktionsweise dieses Handshakes ist für Systemadministratoren, Webentwickler und alle, die für die Implementierung der Sicherheit von SSL Certificate verantwortlich sind, unerlässlich.

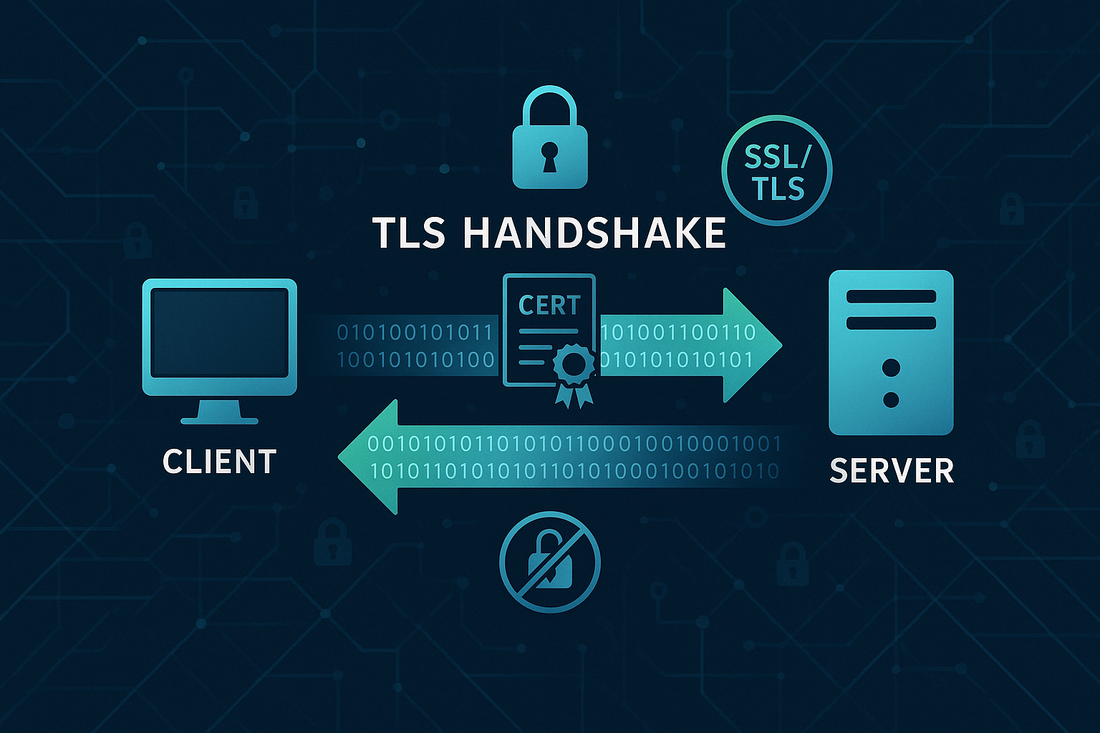

Der SSL/TLS Handshake ist ein hochentwickeltes Protokoll, das eine sichere Verbindung zwischen einem Client (in der Regel ein Webbrowser) und einem Server herstellt.

Dieser Prozess stellt sicher, dass alle Daten, die zwischen diesen Parteien übertragen werden, verschlüsselt und vor potenziellem Abhören oder Manipulationen geschützt bleiben.

Was ist das SSL/TLS Handshake-Verfahren?

Der SSL/TLS Handshake stellt die anfängliche Verhandlungsphase zwischen einem Client und einem Server beim Aufbau einer sicheren Verbindung dar.

Dieser Prozess umfasst mehrere Schritte, in denen sich beide Parteien gegenseitig authentifizieren, Verschlüsselungsmethoden vereinbaren und die kryptografischen Schlüssel festlegen, die für die Dauer der Sitzung verwendet werden. Stellen Sie sich diesen Prozess als eine formale Einführung und Vereinbarung vor, die abgeschlossen werden muss, bevor sensible Informationen sicher übertragen werden können.

Während dieses Handshakes werden mehrere wichtige Funktionen ausgeführt.

Dazu gehören die Identitätsüberprüfung durch die Validierung von SSL Certificate, die Aushandlung einer Chiffriersuite, die Vereinbarung der Protokollversion und die Generierung eines symmetrischen Schlüssels. Der gesamte Prozess dauert in der Regel nur wenige Millisekunden, aber die damit verbundene Sicherheit ist von unschätzbarem Wert.

Der Handshake verwendet eine Kombination aus asymmetrischer und symmetrischer Verschlüsselung.

Zunächst wird die asymmetrische Verschlüsselung (unter Verwendung der Paare Public und Private Key ) für den sicheren Schlüsselaustausch und die Authentifizierung verwendet. Sobald der Handshake abgeschlossen ist, übernimmt die symmetrische Verschlüsselung die eigentliche Datenübertragung, da sie bei großen Datenmengen viel schneller und effizienter ist.

Der schrittweise SSL/TLS Handshake-Prozess

Der SSL/TLS Handshake besteht aus mehreren verschiedenen Phasen, die jeweils einem bestimmten Zweck beim Aufbau einer sicheren Kommunikation dienen.

Schritt eins beginnt mit der Nachricht Client Hello.

Wenn ein Client eine Verbindung zu einem durch SSL Certificate geschützten Server aufbaut, sendet er eine Client Hello Nachricht, die die höchste SSL/TLS Protokollversion, die der Client unterstützt, eine zufällig generierte Zahl für die spätere Verwendung, eine Liste von Cipher Suites, mit denen der Client arbeiten kann, und alle SSL Certificate Erweiterungen, die der Client unterstützt, enthält.

Der Server antwortet mit einer Server Hello Nachricht.

Diese enthält die SSL/TLS Protokollversion, die aus den vom Client unterstützten Versionen ausgewählt wurde, eine weitere zufällig generierte Zahl von der Serverseite, die aus der Client-Liste ausgewählte Cipher-Suite und die Sitzungs-ID für diese spezielle Verbindung. Diese Verhandlung stellt sicher, dass beide Parteien kompatible Verschlüsselungsmethoden und Protokollversionen verwenden.

Als nächstes folgt die SSL Certificate Präsentationsphase.

Der Server sendet seine SSL Certificate an den Client, die die Public Key des Servers, die Identitätsinformationen des Servers und die digitale Signatur von Certificate Authority (CA) enthält.

SSL Certificate Validierung und Authentifizierung

Sobald der Client die SSL Certificate vom Server erhält, muss er die Echtheit und Gültigkeit der SSL Certificate überprüfen.

Der Client prüft, ob die SSL Certificate von einem vertrauenswürdigen Certificate Authority (CA) ausgestellt wurde, ob die SSL Certificate nicht abgelaufen ist, ob die SSL Certificate nicht widerrufen wurde und ob die Common Name (CN) oder Subject Alternative Name (SAN) mit der Serverdomäne übereinstimmt.

Wenn die Validierung von SSL Certificate an irgendeinem Punkt fehlschlägt, wird der Handshake-Prozess abgebrochen.

Der Client zeigt dem Benutzer eine Sicherheitswarnung an. Aus diesem Grund ist die Wahl eines seriösen SSL Certificate -Anbieters entscheidend für die Aufrechterhaltung eines nahtlosen Benutzererlebnisses und die Vermeidung von Sicherheitswarnungen, die Besucher vergraulen können.

Schlüsselaustausch und Pre-Master-Secret-Generierung

Nach erfolgreicher Validierung von SSL Certificate beginnt die Phase des Schlüsselaustauschs.

Der Client generiert ein Pre-Master-Geheimnis, einen Zufallswert, der zur Erstellung der symmetrischen Verschlüsselungsschlüssel für die Sitzung verwendet wird. Dieses Pre-Master-Geheimnis wird mit dem Public Key des Servers von der SSL Certificate verschlüsselt und an den Server gesendet. Nur der Server, der im Besitz des entsprechenden Private Key ist, kann dieses Pre-Master-Geheimnis entschlüsseln.

Die Sicherheit dieser Phase hängt ganz von der Stärke des SSL Certificate Schlüsselpaares ab.

Moderne SSL Certificates unterstützen verschiedene Schlüssellängen, darunter 2048-bit RSA und ECC, und bieten so eine solide Sicherheit für den Schlüsselaustauschprozess. Die Wahl des Schlüsseltyps und der Schlüssellänge wirkt sich sowohl auf das Sicherheitsniveau als auch auf die Leistung aus.

Sowohl der Client als auch der Server verfügen nun über das gleiche Pre-Master-Geheimnis und die beiden zuvor ausgetauschten Zufallszahlen.

Mithilfe eines vorbestimmten Algorithmus generieren beide Parteien unabhängig voneinander denselben Satz symmetrischer Verschlüsselungsschlüssel aus diesen gemeinsam genutzten Werten. Dadurch wird sichergestellt, dass beide Parteien über identische Schlüssel verfügen, ohne dass die eigentlichen symmetrischen Schlüssel jemals über das Netz übertragen werden.

Ableitung des Sitzungsschlüssels und Aktivierung der Chiffre

Die letzte Phase des Handshakes umfasst die Ableitung der Sitzungsschlüssel und die Aktivierung der gewählten Chiffriersuite.

Unter Verwendung des Pre-Master-Geheimnisses und der zuvor ausgetauschten Zufallswerte generieren sowohl der Client als auch der Server mehrere Schlüssel: einen Client-Schreibschlüssel für die Verschlüsselung von Daten, die vom Client an den Server gesendet werden, einen Server-Schreibschlüssel für die Verschlüsselung von Daten, die vom Server an den Client gesendet werden, sowie Initialisierungsvektoren für bestimmte Verschlüsselungsmodi.

Sobald diese Schlüssel generiert sind, senden beide Parteien eine Change Cipher Spec Nachricht.

Diese zeigt an, dass die gesamte nachfolgende Kommunikation mit den neu erstellten Schlüsseln verschlüsselt wird. Darauf folgt eine Finished Nachricht von beiden Seiten, die die erste mit den neuen Sitzungsschlüsseln verschlüsselte Nachricht ist. Diese Nachricht enthält einen Hash aller vorherigen Handshake-Nachrichten, so dass jede Partei überprüfen kann, ob der Handshake erfolgreich und ohne Manipulationen abgeschlossen wurde.

Verschiedene Arten von SSL/TLS Handshakes

Nicht alle SSL/TLS Handshakes sind identisch.

Der Prozess kann je nach SSL Certificate Typ, der gewählten Cipher Suite und der Verwendung der Sitzungswiederaufnahme variieren.

Vollständige Handshakes treten auf, wenn ein Client zum ersten Mal eine Verbindung zu einem Server herstellt oder wenn die Sitzungswiederaufnahme nicht verfügbar ist.

Dies umfasst alle oben beschriebenen Schritte und erfordert in der Regel mehrere Hin- und Rückreisen zwischen Client und Server. Abgekürzte Handshakes finden statt, wenn die Sitzungswiederaufnahme verwendet wird, so dass die Clients die Verbindung mit den zuvor festgelegten Sitzungsparametern wiederherstellen können, was die Verbindungszeit erheblich verkürzt.

SSL Certificates unterstützen sowohl vollständige als auch abgekürzte Handshakes.

Moderne SSL Certificates sind mit fortschrittlichen Funktionen ausgestattet, die Handshake-Optimierungen wie TLS 1.3 unterstützen, wodurch die Anzahl der für den Aufbau sicherer Verbindungen erforderlichen Roundtrips reduziert wird.

TLS 1.3 Handshake-Verbesserungen

Die neueste Version des TLS -Protokolls, TLS 1.3, führt erhebliche Verbesserungen des Handshake-Prozesses ein.

Diese Verbesserungen verringern die Latenzzeit, erhöhen die Sicherheit und vereinfachen den gesamten Prozess. TLS 1.3 Handshakes erfordern weniger Roundtrips zwischen Client und Server, so dass sichere Verbindungen oft in nur einem Roundtrip aufgebaut werden können, im Vergleich zu den zwei oder drei, die bei früheren Versionen erforderlich waren.

TLS 1.3 eliminiert die Unterstützung für ältere, weniger sichere Cipher Suites und implementiert standardmäßig Perfect Forward Secrecy.

Das bedeutet, dass selbst wenn die Private Key eines Servers in der Zukunft kompromittiert wird, der zuvor aufgezeichnete verschlüsselte Datenverkehr nicht entschlüsselt werden kann. SSL Certificates unterstützt TLS 1.3 vollständig und stellt sicher, dass Websites und Anwendungen die Vorteile dieser Verbesserungen nutzen können.

Der vereinfachte TLS 1.3 Handshake reduziert auch die Angriffsfläche.

Er beseitigt unnötige Komplexität und potenzielle Schwachstellen, die in früheren Protokollversionen vorhanden waren. SSL Certificates mit TLS 1.3 Unterstützung profitiert von diesen Sicherheitsverbesserungen, während die Kompatibilität mit älteren Systemen erhalten bleibt.

Häufige Handshake-Probleme und Fehlerbehebung

Trotz der Robustheit des SSL/TLS Handshake-Prozesses können verschiedene Probleme einen erfolgreichen Verbindungsaufbau verhindern.

Zu den häufigen Problemen gehören SSL Certificate Validierungsfehler, nicht übereinstimmende Cipher-Suiten, Inkompatibilitäten der Protokollversionen und Netzwerkverbindungsprobleme.

SSL Certificate Validierungsfehler gehören zu den häufigsten Handshake-Problemen.

Sie können durch abgelaufene SSL Certificates, falsche SSL Certificate Ketten, nicht übereinstimmende Domänennamen oder SSL Certificates von nicht vertrauenswürdigen Behörden auftreten. Die korrekte Konstruktion der SSL Certificate Kette und eine genaue Domänenvalidierung helfen, diese Probleme zu minimieren.

Unstimmigkeiten bei der Chiffriersuite treten auf, wenn sich Client und Server nicht auf eine gemeinsame Verschlüsselungsmethode einigen können.

Dies tritt typischerweise auf, wenn eine Partei nur veraltete Cipher Suites unterstützt, während die andere moderne, sichere Optionen benötigt. SSL Certificates unterstützt eine breite Palette von Cipher Suites und gewährleistet so die Kompatibilität sowohl mit älteren Systemen als auch mit aktuellen Sicherheitsanforderungen.

Leistungsoptimierung für SSL/TLS Handshakes

Während die Sicherheit das Hauptanliegen ist, wirkt sich die Handshake-Leistung erheblich auf die Benutzerfreundlichkeit aus.

Langsame Handshakes können die Ladezeiten von Seiten verlängern und zu frustrierenden Verzögerungen für Website-Besucher führen. Verschiedene Optimierungstechniken können die Handshake-Leistung verbessern, ohne die Sicherheit zu beeinträchtigen.

Die Sitzungswiederaufnahme ist eine der effektivsten Optimierungstechniken.

Durch das Zwischenspeichern von Sitzungsparametern können Clients die Verbindung zu Servern mit verkürzten Handshakes wiederherstellen, die weniger Rechenressourcen und Netzwerk-Roundtrips erfordern. SSL Certificates unterstützt verschiedene Sitzungswiederaufnahmemechanismen, einschließlich Sitzungs-IDs und Sitzungstickets.

SSL Certificate Ein weiterer wichtiger Faktor ist die Kettenoptimierung.

Kürzere SSL Certificate Ketten reduzieren die während des Handshakes übertragene Datenmenge, während die richtige Zwischenkonfiguration von SSL Certificate sicherstellt, dass Clients vollständige Vertrauenspfade zu Root-Autoritäten aufbauen können.

Sicherheitserwägungen und bewährte Praktiken

Der SSL/TLS Handshake-Prozess erfordert eine angemessene Implementierung und Konfiguration, um die Sicherheit zu gewährleisten.

Bei der Implementierung von SSL Certificates sollten mehrere bewährte Verfahren befolgt werden, um maximalen Schutz gegen verschiedene Angriffsvektoren zu gewährleisten.

Verwenden Sie immer die neueste unterstützte Version von TLS, wobei die Kompatibilität mit legitimen Clients gewahrt bleiben muss.

Deaktivieren Sie die Unterstützung für veraltete Protokolle wie SSL 2.0 und SSL 3.0, die bekannte Schwachstellen enthalten. Konfigurieren Sie Cipher Suites so, dass moderne, sichere Optionen bevorzugt werden, während schwache oder veraltete Algorithmen vermieden werden.

Die regelmäßige Erneuerung und Überwachung von SSL Certificate ist für die Aufrechterhaltung der Sicherheit unerlässlich.

Abgelaufene SSL Certificates führen zu Handshake-Fehlern und Sicherheitswarnungen, die Benutzer von Ihrer Website abhalten können. Trustico® bietet SSL Certificate Überwachungsdienste und Erneuerungserinnerungen an, um Ablaufprobleme zu vermeiden.

Die Wahl des richtigen SSL Certificate für optimale Leistung

Verschiedene Arten von SSL Certificates können sich auf unterschiedliche Weise auf die Handshake-Leistung und Sicherheit auswirken.

Domain Validation (DV) SSL Certificates hat in der Regel die schnellsten Ausstellungszeiten und die einfachsten Validierungsanforderungen und ist daher ideal für grundlegende Verschlüsselungsanforderungen. Organization Validation (OV) und Extended Validation (EV) SSL Certificates bieten zusätzliche Identitätsüberprüfungen.

Wildcard und Multi Domain SSL Certificates können die Handshake-Leistung beeinträchtigen.

Mit diesen SSL Certificate -Typen können Sie mehrere Domains oder Subdomains mit einer einzigen SSL Certificate sichern, was die Verwaltung vereinfacht und gleichzeitig die Sicherheit erhöht. Trustico® bietet verschiedene SSL Certificate -Optionen, um unterschiedlichen organisatorischen Anforderungen gerecht zu werden.

Die Zukunft der SSL/TLS Handshake-Technologie

Der SSL/TLS Handshake-Prozess entwickelt sich mit neuen Technologien und Sicherheitsanforderungen ständig weiter.

Zu den sich abzeichnenden Trends gehören die Vorbereitung der Post-Quantum-Kryptografie, erweiterte Datenschutzfunktionen und weitere Leistungsoptimierungen.

Die Post-Quantum-Kryptographie stellt eine wichtige zukünftige Überlegung dar.

Quantencomputer sind möglicherweise in der Lage, aktuelle Public Key-Kryptosysteme zu knacken. Derzeit wird an quantenresistenten Algorithmen geforscht, die in zukünftige Versionen von TLS integriert werden könnten.

Verbesserte Datenschutzfunktionen zielen darauf ab, noch mehr Informationen während des Handshake-Prozesses zu schützen.

Encrypted Client Hello (ECH) verhindert, dass Netzwerkbeobachter feststellen können, welche spezifischen Websites die Benutzer besuchen, selbst wenn sie den verschlüsselten Datenverkehr überwachen. SSL Certificates wird diese Technologien unterstützen, sobald sie ausgereift sind, um einen maximalen Schutz der Privatsphäre zu gewährleisten.

Die Grundlagen des Handshake SSL/TLS

Das Verständnis des SSL/TLS Handshake-Prozesses ist für jeden, der für die Web-Sicherheit verantwortlich ist, von entscheidender Bedeutung.

Der Handshake-Prozess mag komplex erscheinen, aber mit der richtigen Konfiguration von SSL Certificates wird er zu einer nahtlosen und hochsicheren Methode für den Aufbau verschlüsselter Kommunikation.

SSL Certificates Sie können jeden Aspekt des Handshake-Prozesses optimieren, von den anfänglichen Client-Hallo-Nachrichten bis zur abschließenden Chiffrieraktivierung.

Trustico® bietet umfassende SSL Certificate Optionen, um sicherzustellen, dass Sie die richtige Lösung für Ihre spezifischen Sicherheits- und Leistungsanforderungen finden, unterstützt von branchenführenden Sicherheitsstandards und fachkundigem technischen Support.